Inhaltsverzeichnis

Oracle Reports Server 12g 12.2.1.3.0 mit SSL über Port 443 aufrufen

Oracle weblogic 12.2.1.3.0 Oracle Report Server / Windows 2016

Aufgabe:

Der Aufruf von Oracle Reports Berichten soll mit SSL geschützt werden und per HTTPS ohne Port Angabe aufrufbar sein.

Ablauf:

- Password für die Keystore ausdenken und sauber dokumentiert ablegen

- Password für die PemPhrase des Private Key ausdenken und sauber dokumentiert ablegen

- Keystore in WebLogic anlegen

- Zertifikats Request über Weblogic anlegen

- Konfiguration in WebLogic für SSL anpassen

- Keystore aus Weblogic exportieren

- CA Root und Erstelltes Zertifikat der Maschine im Trust Store hinterlegen

- AdminServer und WLS_REPORT SSL und Keystore konfigurieren

- Nodemanager Config Datei anpassen

- Alle Server Komponenten neu starten und testen

- Pürfen das die Windows Dienste auch mit „LOG on“ als Eigentümer des WebLogics angemeldet werden!

In meiner Umgebung traten diverse Probleme in deren Folgen mit der folgenden Lösung ein Erfolg erzielt wurde.

Vermutlich kann das aber auch viel einfacher umgesetzt werden.

In ersten Schritte wurde versucht ein WildCard Zertifikat zu verwenden, allerdings ist mir nicht gelungen den Private Key von diesem Zertifikat in den Keystore zu importieren

In Folge daher einen Zertifikatsrequest über die Oberfläche erstellt und bearbeitet und dann diese erzeugen Keystore aus WebLogic exportiert, diesen dann wiederum in die Konfiguration eingebunden.

In den Trust Store beide Zertifikate ( das Root CA Zertifikat und das signierte Server Zertifikat). Evlt. reicht aber auch schon nur das Server Zertifikat.

Theoretisch müsste dieser Schritt überflüssig sein, allerdings ist mir nicht gelungen direkt den erzeugten Keystore aus der Weblogic Oberfläche anzusprechen.

Keystore anlegen

Speicherort definieren

Verzeichniss für den Keystore anlegen:

mkdir E:\oracle\keystore

Keystore über die Oberfläche erzeugen

An der Admin Oberfläche anmelden.

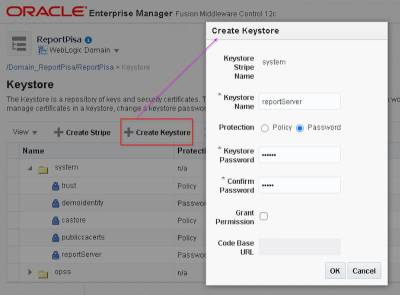

Über „Weblogic Domain“ / „Securtiy“ / „Keysore“ die Key Store Seite öffnen.

Über den Button „+Create Keystore“ einen neue Keystore anlegen:

CA Request erzeugen

- CA Request anlegen (darauf achten sich das Private Key Password gut zu merken!)

- Als Request exportieren

- In der CA diesen signieren und wieder importierten.

Keystore exportieren

Komando Zeile aufrufen:

E:\oracle\fmw\oracle_common\common\bin> .\wlst.cmd

wls:/offline>

wls:/offline> connect('weblogic','xxxxxxx','localhost:7001')

Connecting to t3://localhost:7001 with userid weblogic ...

wls:/ReportPisa/serverConfig/> svc = getOpssService(name='KeyStoreService')

wls:/ReportPisa/domainRuntime/> svc.exportKeyStore(appStripe='system', name='reportServer', password='xxxxxxxx',aliases='repServ.gpi.local', keypasswords='xxxxxx', type='JKS',filepath=E:\oracle\keystore\identity.jks')

Keystore exported. Check the logs if any entry was skipped.

wls:/ReportPisa/domainRuntime/> exit()

Inhalt anzeigen lassen:

E:\oracle\fmw\oracle_common\common\bin> keytool.exe -list -keystore E:\oracle\keystore\identity.jks -storepass xxxxxxxxxx Keystore type: JKS Keystore provider: SUN Your keystore contains 1 entry repServ.gpi.local, 06.10.2020, PrivateKeyEntry, Certificate fingerprint (SHA1): xx:xx: .... xx

Trust Ca hinterlegen

keytool.exe -import -v -trustcacerts -alias repServer.gpi.local -file "E:\oracle\keystore\gpi-rootCA.der" -keystore E:\oracle\keystore\trust.jks -storepass xxxxxx -noprompt Certificate was added to keystore [Storing E:\oracle\keystore\trust.jks] + keytool.exe -import -v -trustcacerts -alias CA01-intern.gpi.local -file "E:\oracle\keystore\rootCA02.der" -keystore E:\oracle\keystore\trust.jks -storepass xxxxxxx -noprompt Certificate was added to keystore [Storing E:\oracle\keystore\trust.jks]

In einem Weblogic Cluster die erzeugten Dateien auf allen Knoten verteilen!

Weblogic Managed Server konfigurieren

Für jeden definierten Server in der Domain.

Keystore hinterlegen

In der Admin Oberfläche den WLS_REPORTS Server ausswählen.

„Home“ / „Administration“ / „Keystores“ einen eigenen Key Store definieren.

- Keystore Type auf „Custom Identity and Custom Trust“ setzen

- Custom Identity Keystore auf Pfad „E:\oracle\keystore\identity.jks“

- Custom Identity Keystore Type auf „JKS“

- Password setzen und bestätigen

Trust hinterlegen:

- Custom Trust Keystore auf Pfad „E:\oracle\keystore\trust.jks“

- Custom Trust Keystore Type auf „JKS“

- Password setzen und bestätigen

SSL Konfigurieren

- Identity and Trust Locations Keystores

- Private Key Location from Custom Identity Keystore

- Private Key Alias repServer.gpi.local (wie der Severname!)

- Private Key Passphrase Password hinterlegen

- Certificate Location from Custom Identity Keystore

- Advanced Section ⇒ Hostname Verification auf None

General Settings setzen

- SSL Listen Port Enabled anwählen

- SSL Listen Port 443

Admin Server

Gleiches für den Admin Server

Konfigurationdatei überprüfen

Datei E:\oracle\fmw\user_projects\domains\ReportGPI\config\config.xml öffnen und prüfen das die Einträge sinnvoll aussehen bei WLS_REPORTS und bei AdminServer :

.. <key-stores>CustomIdentityAndCustomTrust</key-stores> <custom-identity-key-store-file-name>E:\oracle\keystore\identity.jks</custom-identity-key-store-file-name> <custom-identity-key-store-type>JKS</custom-identity-key-store-type> <custom-trust-key-store-file-name>E:\oracle\keystore\trust.jks</custom-trust-key-store-file-name> <custom-trust-key-store-type>JKS</custom-trust-key-store-type> <custom-trust-key-store-pass-phrase-encrypted>{AES}xxxxxxxxxxxxxxxxxxxxxxxx=</custom-trust-key-store-pass-phrase-encrypted> ..

Aus mir nicht nachvollziebaren Gründen stand bei mir regelmäßig das Password als custom-identity-key-store-type!

Daher die Datei genau prüfen!

Neu Starten

Wenn über den Service gestartet wird, darauf achten das der Service „Log on“ Account auf den Eigentümer des Weblogic steht!

Managed Server neu starten

Testen über https://repServer.gpi.local/reports/rwservlet/showenv

Weblogic Node Manager konfigurieren

Datei „E:\oracle\fmw\user_projects\domains\ReportGPI\nodemanager\nodemanager.properties“ edititeren

KeyStores=CustomIdentityAndCustomTrust CustomIdentityKeystoreType=jks CustomIdentityKeyStoreFileName=E\:\\oracle\\keystore\\identity.jks CustomIdentityKeyStorePassPhrase=xxxxxxxxxx CustomIdentityPrivateKeyPassPhrase=xxxxxxx CustomIdentityAlias=repServer.gpi.local CustomTrustKeystoreType=jks CustomTrustKeyStoreFileName=E\:\\oracle\\keystore\\trust.jks CustomTrustKeyStorePassPhrase=

Neu starten

Debuggen bei Problemen

Parameter um das Logging für SSL zu aktiveren:

E:\oracle\fmw\user_projects\domains\ReportGPI\bin\startWebLogic.cmd

# Zeile 94 zu set JAVA_OPTIONS hinzufügen -Dweblogic.debug.DebugSecuritySSL=true -Dweblogic.debug.DebugSSL=true -Dweblogic.StdoutDebugEnabled=true -Dweblogic.log.StdoutSeverityLevel=Debug -Dweblogic.log.LogSeverity=Debug

Darauf achten das in der Test Session die ORACLE_HOME Variabe auf des FWM Home gesetzt ist! Sonst funktioniert der Report Server nicht!

Stoppen der Weblogic Dienste über den Dienst und alle manuel starten:

In Console 1 Node Manager, warten bis der Läuft:

.\setDomainEnv.cmd .\startNodeManager.cmd

In Console 2 Admin Server

cd E:\oracle\fmw\user_projects\domains\ReportPisa\bin

.\setDomainEnv.cmd

.\startWebLogic.cmd

In Console 3 Report Instance

cd E:\oracle\fmw\user_projects\domains\ReportPisa\bin .\setDomainEnv.cmd .\startManagedWebLogic.cmd WLS_REPORTS t3://srpt12.s-akaby.local:7001

Nach dem Test Optionen wieder deaktivieren!

Problem 1

Beim start des Nodemanager:

.\startNodeManager.cmd .. weblogic.security.internal.encryption.EncryptionServiceException: com.rsa.jsafe.JSAFE_PaddingException: Invalid padding. at weblogic.security.internal.encryption.JSafeEncryptionServiceImpl.decryptBytes(JSafeEncryptionServiceImpl.java:144) ..

⇒ Nodemanager Fails To Start In SSL Mode With „weblogic.security.internal.encryption.EncryptionServiceException: com.rsa.jsafe.JSAFE_PaddingException: Invalid padding“ (Doc ID 2711124.1)

Passworte in der E:\oracle\fmw\user_projects\domains\ReportPisa\nodemanager\nodemanager.properties neu setzen!

Problem 2

Hostname verification failed: HostnameVerifier=weblogic.security.utils.SSLWLSHostnameVerifier, hostname=localhost.

Unter Advanced SSL Settings die Hostname Auflösung auf NONE stellen (siehe Konfiguration weiter oben!).

Zertifikat beim TomCat Proxy hinterlegen

In dieser Umgebung wird der Report Aufruf über eine Hauseigene Applikation „getunnelt“, da der Aufruf nun in SSL erfolgt muss in Tomcat auch das Root CA Zertifikat hinterlegt werden.

CA Zertifikat hinterlegen auf einem Keystore mit keinem hinterlegten Passwort „Dummy -storepass „changeit“ übergeben!“ mit:

keytool -import -noprompt -trustcacerts -alias repServer.gpi.local -file ""E:\oracle\keystore\gpi-rootCA.der" -keystore "E:\server\jdk1.8.0_161\jre\lib\security\cacerts" -storepass "changeit"

Quellen

Web:

Support Node:

- WebLogic Server: Procedure for configuring Node Manager with SSL. [ID 1142995.1]

Problembehandlung: